Checkliste zur Sicherheit des Call Centers

Sichern Sie Ihr Call Center mit unserer umfassenden Sicherheitscheckliste. Erfahren Sie mehr über Zugriffskontrolle, Verschlüsselung, Compliance und mehr!

Eine umfassende Checkliste zur Call-Center-Compliance, um Sie über die neuesten gesetzlichen Anforderungen auf dem Laufenden zu halten und Kundendaten zu schützen.

Als Geschäftsinhaber kennen Sie die Bedeutung der Einhaltung geltender Gesetze und Vorschriften. Call Center, die viele sensible Kundendaten speichern, sind besonders gefährdet. Wie maximiert man die Help-Desk-Sicherheit ?

So geht’s: Indem Sie eine praktische Checkliste der Call-Center-Compliance-Anforderungen befolgen. Durch das Ausfüllen dieser Checkliste tragen Sie dazu bei, Ihr Call Center sicher zu halten.

Es ist ein Werkzeug, das allen Arten von Kontaktzentren hilft, mit den neuesten gesetzlichen Anforderungen Schritt zu halten. Indem Sie sicherstellen, dass Ihre Agenten die unten aufgeführten Regeln einhalten, können Sie das Risiko von Geldstrafen oder anderen Strafen verringern.

Eine Checkliste zur Call-Center-Compliance kann von Unternehmen aller Größen verwendet werden. Unsere Checkliste hilft Ihrem Unternehmen, das Gesetz einzuhalten, egal ob es sich um ein kleines Unternehmen mit einem einzelnen Kontaktzentrum oder ein Unternehmen mit mehreren Call Centern handelt.

Dies ist das Rückgrat Ihres Compliance-Programms. Ohne ein sicheres Netzwerk sind alle Operationen Ihres Call Centers gefährdet.

Weil es Ihre Kundendaten vor unbefugtem Zugriff, Diebstahl oder Änderung schützt.

Wenn Sie nicht sicher sind, wo Sie anfangen sollen, erwägen Sie die Zusammenarbeit mit einem IT-Sicherheitsberater. Dies kann auf zwei Arten geschehen:

Tipp: Weitere Informationen zum Aufbau und zur Aufrechterhaltung einer sicheren Netzwerkinfrastruktur finden Sie beim National Institute of Standards and Technology (NIST).

Webdienste sind stark von Malware-Angriffen betroffen. Kreditkartentransaktionen sind da keine Ausnahme, daher müssen auch Kontaktzentren vor diesen geschützt werden. Die Entwicklung eines solchen Programms ist ein proaktiver Ansatz zur Verwaltung von Cyber-Bedrohungen und Schwachstellen.

Es hilft Ihnen, Sicherheitsprobleme zu identifizieren, zu priorisieren und zu beheben, bevor sie zu Problemen für Ihr Unternehmen oder Ihre Kunden werden. Ein solches Programm kann Ihnen auch genau sagen, was Sie im Falle einer Sicherheitsverletzung tun müssen.

Der geschützte Zugriff auf Karteninhaberdaten bezieht sich auf alle Informationen über einen Kunden, die in Ihrem System gespeichert sind. Dies kann Namen, Adressen, Telefonnummern, Kreditkartennummern und mehr umfassen.

Es verhindert, dass Hacker auf Karteninhaberdaten zugreifen und diese verwenden, um Betrug oder Identitätsdiebstahl zu begehen. Darüber hinaus verhindert es jede unbefugte Übertragung von Karteninhaberdaten.

Stellen Sie zunächst sicher, dass Sie die Anforderungen des Payment Card Industry Data Security Standard (PCI DSS Standard) erfüllen. Implementieren Sie dann eine starke Zugriffskontrollmaßnahme, um die privaten Details Ihrer Kunden zu schützen.

Tipp: Vermeiden Sie die Speicherung von Kundendetails und entfernen Sie alle zuvor gespeicherten Daten.

Ein leistungsstarkes kryptografisches System und eine Verschlüsselung sind erforderlich, um sicherzustellen, dass sensible Karteninhaberdaten sicher übertragen werden.

Dies ist ein Dokument, das den Ansatz einer Organisation zum Schutz ihrer elektronischen Informationen beschreibt.

Sie bietet einen Rahmen, den Mitarbeiter bei der Verarbeitung sensibler Daten befolgen können, und trägt somit zum Schutz des Unternehmens bei.

Zugriffskontrolle ist ein Prozess, mit dem Sie verwalten können, wer Zugriff auf Ihre Systeme und Daten hat. Die Auswahl einer Help-Desk-Software , die alle neuesten Sicherheitsfunktionen bietet, ist hier zwingend erforderlich.

Sie schützt Ihre Daten vor unbefugtem Zugriff, verringert das Risiko von internem Betrug und Missbrauch und trägt zum Schutz der Kundenprivatsphäre bei.

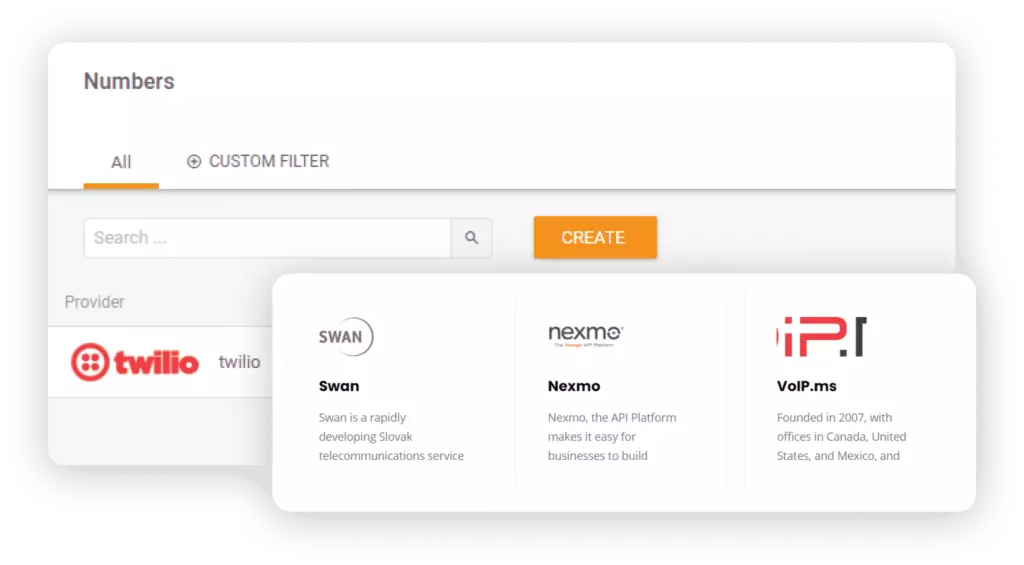

Der Schlüssel ist die Auswahl automatisierter Help-Desk-Software wie LiveAgent zur Kontrolle aller Maßnahmen in Ihrem Namen. Es ist eine Lösung, die Ihnen hilft, alle Ihre Kundenanfragen sicher von einer Schnittstelle aus zu verwalten.

Durch die Auswahl eines solchen Tools erhöhen Sie die Sicherheit der Kundendaten. LiveAgent bietet:

Sie können LiveAgent kostenlos testen, bevor Sie finanzielle Verpflichtungen eingehen.

Verschlüsselung ist ein Prozess, bei dem Daten in Chiffretext umgewandelt werden, damit nur diejenigen, die den Entschlüsselungsschlüssel haben, darauf zugreifen können.

Dies versichert Kunden, dass übertragene Informationen vor Abhören und anderen Formen von Abfangen geschützt sind.

Es gibt mehrere verschiedene Verschlüsselungsprotokolle, die verwendet werden können, wie z. B. Secure Sockets Layer (SSL) und Transport Layer Security (TLS), beide entscheidend für die Aufrechterhaltung der Cybersecurity-Compliance bei Sprachtransaktionen.

Tipp: Wenn Sie LiveAgent’s Help Desk verwenden, können Sie von der integrierten Verschlüsselung profitieren. LiveAgent verschlüsselt standardmäßig alle Daten über SSL (HTTPS) und TLS, sodass der gesamte Datenverkehr zwischen Ihrer Website/Anwendung und unseren Servern sicher ist.

Um betrügerische Aktivitäten zu verhindern, ist es wichtig, den Zugriff auf Kundenzahlungsinformationen nicht zu gestatten.

Die Nichtgewährung des Zugriffs trägt zum Schutz der Finanzdetails Ihrer Kunden vor Diebstahl durch Cyberkriminelle bei.

Stellen Sie zunächst sicher, dass Ihre Mitarbeiter ihre Verantwortung beim Schutz sensibler Daten verstehen. Verwenden Sie starke Authentifizierungsverfahren wie Zwei-Faktor-Authentifizierung und Einmalpasswörter. Verschlüsseln Sie auch alle Datenübertragungen zwischen Zahlungsterminals und Servern, damit niemand sie während der Übertragung abfangen kann.

Wenn Sie diese Daten verfolgen müssen, stellen Sie sicher, dass sie an einem sicheren Ort gespeichert werden und dass der Zugriff nur auf autorisiertes Personal beschränkt ist.

Dies entspricht nicht der GDPR-Gesetzgebung und macht es für unbefugte Personen leicht, auf diese Informationen zuzugreifen.

Wenn Sie Notizen machen müssen, verwenden Sie eine sichere Methode zur Speicherung. Dies könnte das Einschließen von Notizbüchern in einem Safe oder die Verwendung eines verschlüsselten Dateispeichersystems umfassen.

Die Verwendung von Mobiltelefonen in einem Kontaktzentrum erhöht das Risiko von Datenverlust oder Diebstahl.

Dies verringert die Wahrscheinlichkeit, dass sensible Informationen aufgrund eines Mitarbeiterfehlers wie dem Verlust des Geräts verloren gehen oder gestohlen werden.

Schulen Sie Ihre Mitarbeiter über die Cybersicherheitsrisiken, die mit der Verwendung eines persönlichen Geräts verbunden sind, und stellen Sie sicher, dass sie die Bedeutung der Datensicherheit verstehen. Verlangen Sie von Mitarbeitern, ihre Geräte mit Passwörtern zu schützen und seriöse Sicherheits-Apps zu installieren. Stellen Sie sicher, dass alle sensiblen Daten verschlüsselt werden, bevor sie auf einem Mobilgerät gespeichert oder übertragen werden.

Dies ist eine der besten Möglichkeiten, um Schwachstellen zu identifizieren, bevor sie zu einem Problem für Ihre Organisation oder Kunden werden.

Es hilft Ihnen, unbefugten Zugriff, Datenverlust oder Diebstahl durch Hacker zu verhindern, die versuchen könnten, in Ihr System durch Schwachstellen und Lücken einzudringen, die noch nicht entdeckt wurden.

Installieren Sie ein Netzwerk-Sicherheitsüberwachungstool, um alle Aktivitäten zu verfolgen. Richten Sie Warnungen ein, damit Sie in Echtzeit über verdächtige Aktivitäten benachrichtigt werden können. Testen Sie regelmäßig die Sicherheit Ihrer Netzwerke durch Schwachstellen-Scans und Penetrationstests.

Bedrohungen persönlicher Daten - Eine der häufigsten Gefahren in einem Kontaktzentrum ist das Risiko von Datendiebstahl oder -verlust. Agenten haben Zugriff auf eine Vielzahl persönlicher Informationen, einschließlich Sozialversicherungsnummern, Bankkontodetails und Kreditkartennummern. Daher ist es wichtig, dass alle Agenten angemessene Mitarbeiterschulung erhalten, wie sie diese Daten sicher speichern und übertragen können.

Interne Bedrohungen - Call-Center-Agenten können ein Risiko für das Zentrum darstellen, wenn sie Zugriff auf sensible Informationen haben und unzufrieden werden. Es ist wichtig, die Agententätigkeit regelmäßig zu überwachen und Richtlinien zu haben, die den Zugriff auf bestimmte Daten einschränken.

Temporäre Mitarbeiter - Call Center beschäftigen häufig Zeitarbeiter, um Spitzenvolumina zu bewältigen oder abwesende Mitarbeiter zu ersetzen. Es ist wichtig, Schritte zu unternehmen, um sicherzustellen, dass diese Arbeiter in den Richtlinien und Verfahren des Zentrums geschult sind und die mit der Arbeit in einem Call Center verbundenen Risiken verstehen, da sie sonst versehentlich die Sicherheit gefährden könnten.

Versehentliche Klicks - Manchmal klicken Mitarbeiter auf Links oder öffnen Dateien, die sie nicht sollten, was zur Installation von Malware oder zum Diebstahl von Daten führt. Es ist wichtig, Schutzmaßnahmen gegen solche Fehler zu haben, wie z. B. starken Passwortschutz und Sicherheitssoftware.

Ein Mitarbeiter mit Groll - Ein Mitarbeiter mit Groll gegen das Unternehmen oder einen anderen Agenten kann großen Schaden anrichten. Beispielsweise könnten sie sensible Daten durchsickern lassen, Systeme sabotieren oder andere Mitarbeiter belästigen. Es ist wichtig, die Mitarbeitertätigkeit genau zu überwachen und Richtlinien zu haben, um mit solchen Situationen umzugehen.

Externe Bedrohungen - Hacker und Betrüger von außerhalb der Organisation können Phishing oder andere Techniken verwenden, um zu versuchen, Informationen zu stehlen oder Malware auf Call-Center-Computern zu installieren. Die beste Möglichkeit, sich vor diesen Bedrohungen zu schützen, ist die Implementierung starker Sicherheitsmaßnahmen wie Firewalls, Antivirus-Software und Spam-Filter.

Der Begriff Compliance bezieht sich auf die Einhaltung spezifischer Unternehmensrichtlinien und -verfahren durch CSRs während der Kundeninteraktionen.

Die TCPA-Zustimmung bleibt gültig, bis ein Verbraucher sie widerruft oder das betreffende Unternehmen die relevante Marketingkampagne einstellt.

Um die Compliance des Kontaktzentrums zu verbessern, sollten Sie eine ordnungsgemäße Schulung der Agenten in Ihrem Unternehmen durchführen, die Arbeit der Mitarbeiter überwachen und regelmäßig NPS-Umfragen durchführen. Aktualisieren Sie auch regelmäßig die Richtlinien, um sicherzustellen, dass alle CSRs über die aktuellsten Compliance-Anforderungen informiert sind.

DNC (Do Not Call) Vorschriften verbieten Telemarketing-Anrufe an Privatkunden, die ihre Nummern in die nationale DNC-Liste eingetragen haben. TCPA (Telephone Consumer Protection Act) Vorschriften schützen Verbraucher vor unerwünschten Marketing-Anrufen und SMS.

Compliance-Fragen sind spezifische Anfragen, die Agenten gestellt werden können, um die Authentizität eines Kunden oder einer Bestellung zu überprüfen. Beispielsweise kann ein CSR nach dem Geburtsdatum oder der Sozialversicherungsnummer eines Kunden fragen, um seine Identität zu überprüfen.

Sie stellt sicher, dass Agenten genaue und konsistente Informationen an Kunden weitergeben. Sie hilft auch, CSRs vor Haftung zu schützen, wenn sie während der Kundeninteraktionen falsche oder irreführende Informationen bereitstellen.

Sichern Sie Ihr Call Center mit unserer umfassenden Sicherheitscheckliste. Erfahren Sie mehr über Zugriffskontrolle, Verschlüsselung, Compliance und mehr!

Optimieren Sie die Anrufqualität mit unserer QA-Checkliste! Verbessern Sie den Kundenservice, steigern Sie die Effizienz und gewährleisten Sie erstklassige Erfa...

Umfassende Checkliste für Call-Center-Anforderungen mit Software, Internet, Ausrüstung, Technologie, CRM, Anruffunktionen, Personal, Compliance, Sicherheit und ...