Checkliste zur Einhaltung von Call-Center-Compliance

Bleiben Sie konform mit unserer Checkliste zur Call-Center-Compliance. Erfahren Sie mehr über Netzwerksicherheit, Datenschutz, PCI DSS und mehr!

Eine umfassende Sicherheitscheckliste für Call Centers, um Kundendaten zu schützen, Sicherheitsverletzungen zu verhindern und die Einhaltung von Sicherheitsstandards zu gewährleisten.

Sind Sie sicher, dass Ihr Call Center sicher ist? Wenn nicht, gehen Sie diese Sicherheitscheckliste für Call Centers durch.

Wir werden die wichtigsten Sicherheitsmaßnahmen besprechen, die Sie ergreifen müssen, um Ihr Unternehmen zu schützen. Wir behandeln alles von Passwortschutz bis zur Datenverschlüsselung. Wenn Sie unsere Tipps befolgen, können Sie sicher sein, dass Ihr Call Center vor Hackern und anderen externen Bedrohungen geschützt ist.

Ein Call Center ist ein kritischer Teil jedes Unternehmens. Es ist die Lebensader, die Sie mit Ihren Kunden und Mandanten verbindet. Und wie jedes andere wichtige Gut muss es geschützt werden.

Deshalb haben wir diese Sicherheitscheckliste für Call Centers zusammengestellt. Sie hilft Ihnen, schwache Punkte in der Sicherheit Ihres Contact Centers zu identifizieren und bietet Tipps zur Sicherheit von Call Centers, wie Sie diese beheben können.

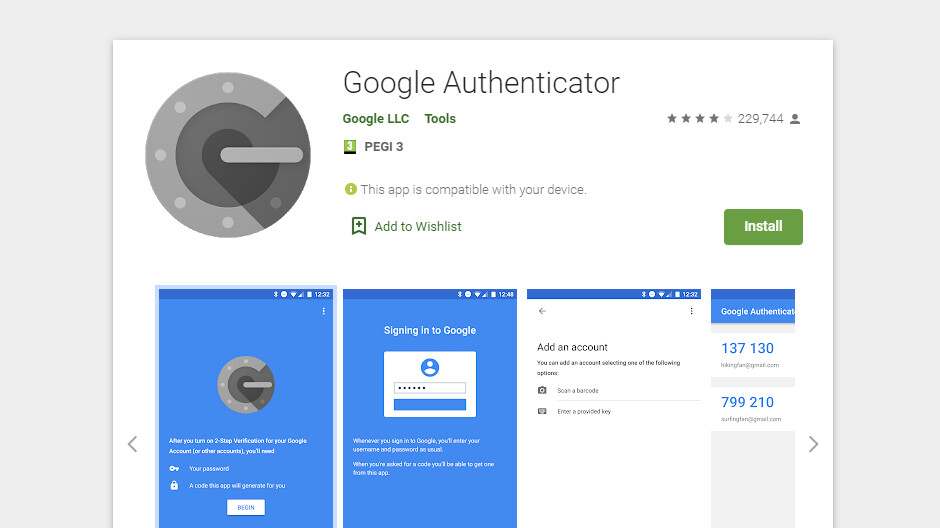

Starke Zugriffskontrollmaßnahmen sind für jedes Call Center unerlässlich. Sie helfen Ihnen, unbefugten Zugriff auf Ihr System und Ihre Daten zu verhindern. Multi-Faktor-Authentifizierung, Single Sign-On und rollenbasierte Zugriffskontrolle sind alle großartige Optionen, die Sie in Betracht ziehen sollten.

Multi-Faktor-Authentifizierung fügt eine zusätzliche Sicherheitsebene hinzu. Dies macht es für Hacker schwieriger, Zugriff auf Ihr System zu erhalten.

Ein Multi-Faktor-Authentifizierungssystem erfordert, dass Benutzer mehr als einen Nachweis erbringen, um ihre Identität zu bestätigen. Single Sign-On ermöglicht es Benutzern, sich mit einem Satz von Anmeldedaten anstelle mehrerer Sätze anzumelden. Rollenbasierte Zugriffskontrolle beschränkt Benutzer nur auf die Bereiche und Daten, auf die sie zugreifen müssen.

Kundenservice -Vertreter haben Zugriff auf sensible Kundendaten. Deshalb ist es wichtig, die Zugriffsstufen auf ihre Berechtigungen zu begrenzen.

Es hilft Ihnen, unbefugten Zugriff auf sensible Kundendaten zu verhindern und zu verhindern, dass diese aus dem Unternehmen austreten.

Beschränken Sie den Zugriff auf bestimmte Bereiche des Call Centers. Begrenzen Sie die Zeit, die ein Agent in jedem Bereich verbringen kann. Überwachen Sie die Aktivität von Agenten und kennzeichnen Sie verdächtiges Verhalten.

Das Bestehen auf regelmäßigen Passwortänderungen ist eine elementare Sicherheitsmaßnahme.

Regelmäßige Passwortänderungen helfen, unbefugten Zugriff auf Ihr System zu verhindern. Es hilft auch, Ihre Daten zu schützen, falls ein Passwort durchgesickert oder gestohlen wird.

Sie können ein Passwort-Management-Tool verwenden, das Passwörter für Sie generiert und speichert. Sie können auch Ihren eigenen Passwort-Rotationsplan einrichten. Beispielsweise könnten Sie verlangen, dass Benutzer ihre Passwörter alle 30 Tage ändern. Sie sollten auch Standardpasswörter sofort ändern.

Wie oft sollten Passwörter geändert werden? Die meisten Experten empfehlen, sie alle 3 bis 6 Monate zu ändern. Wenn Sie jedoch viele sensible Informationen haben, müssen Sie Ihr Passwort möglicherweise häufiger ändern.

Im Falle einer Sicherheitsverletzung möchten Sie keinen Zugriff auf Ihre Protokolle oder IP-Adressen verlieren.

Der Zugriff auf Protokoll- und IP-Adressverlauf hilft Ihnen, die Quelle eines Problems zu verfolgen und zu verhindern, dass es erneut auftritt.

Verwenden Sie einen sicheren Cloud-basierten Service, der Protokolle und IP-Adressen speichert. Dies ermöglicht es Ihnen, von überall darauf zuzugreifen und sie ordnungsgemäß zu speichern. Sie können auch eine lokale Lösung verwenden, aber diese sind normalerweise teurer.

Eine der häufigsten Möglichkeiten, wie Malware auf einen Computer gelangt, ist durch Programme, die ohne Wissen des Benutzers installiert werden.

Es ermöglicht Ihnen, unbefugten Zugriff auf Ihr System und Ihre Daten zu verhindern, und es schützt Ihr Unternehmen vor Haftung, wenn ein Programm mit Malware installiert wird.

Als Call-Center-Manager sollten Sie strenge Regeln für die Installation von Programmen auf Unternehmenscomputern etablieren. Mitarbeitern sollte nur die Installation von Programmen gestattet sein, die für ihre Aufgaben erforderlich sind. Alle anderen Programme sollten verboten sein.

Darüber hinaus sollten alle Programme von der IT-Abteilung installiert werden, um sicherzustellen, dass nur autorisierte Programme auf Unternehmenscomputern installiert werden. Verwenden Sie auch eine Anwendungs-Whitelist, mit der Sie angeben können, welche Anwendungen auf Ihrem System installiert werden können, und eine Blacklist, die definiert, welche blockiert sind.

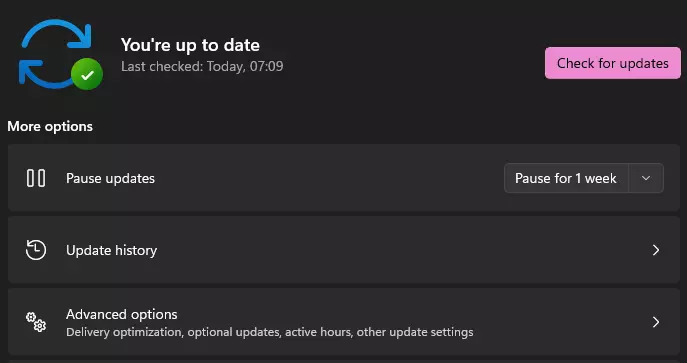

Eine der besten Möglichkeiten, Sicherheitsverletzungen zu verhindern, besteht darin, alle Systeme auf dem neuesten Stand zu halten.

Regelmäßige Updates helfen Ihnen, alle Sicherheitslücken zu schließen, die möglicherweise vorhanden sind. Es hilft auch, Ihr System vor neuen Sicherheitsbedrohungen zu schützen, die seit dem letzten Update entstanden sein könnten.

Verwenden Sie automatische Updates oder Sie können Ihr System manuell aktualisieren. In diesem Fall ist es wichtig, dies nicht regelmäßig zu vergessen – achten Sie genau darauf.

Die regelmäßige Überprüfung Ihrer Netzwerkregeln ist ein wichtiger Teil, um Ihr Call Center sicher zu halten.

Es hilft Ihnen, potenzielle Sicherheitsrisiken zu identifizieren und Schritte zu unternehmen, um diese zu mindern.

Führen Sie regelmäßig ein Sicherheitsaudit Ihres Netzwerks durch. Dies sollte eine Überprüfung Ihrer Firewall-Regeln, Zugriffskontrolllisten und anderer Sicherheitseinstellungen umfassen.

Alle Call-Center-Mitarbeiter sollten Schulungen zu Sicherheits- und Compliance-Richtlinien erhalten.

Es hilft sicherzustellen, dass alle Mitarbeiter sich der Sicherheitsrisiken bewusst sind und wissen, wie sie sich selbst und das Unternehmen schützen können.

Erstellen Sie ein Schulungsprogramm, das alle relevanten Sicherheits- und Compliance-Themen abdeckt. Dies sollte Informationen darüber enthalten, wie man Sicherheitsbedrohungen identifiziert und meldet, sowie was im Falle einer Verletzung zu tun ist.

Gamifizierung ist eine großartige Möglichkeit, Mitarbeiter zum Lernen über Sicherheit und Compliance zu ermutigen.

Es hilft, Mitarbeiter engagiert und motiviert zu halten, um mehr über Best Practices im Bereich Sicherheit zu erfahren.

LiveAgent bietet Gamifizierungsfunktionen, die verwendet werden können, um Mitarbeiter zum Lernen über Sicherheit zu ermutigen. Dies umfasst Abzeichen, Bestenlisten und Belohnungen für das Abschließen von Schulungsmodulen.

Eine Wissensdatenbank ist eine wertvolle Ressource für Call-Center-Mitarbeiter. Sie sollte sicher aufbewahrt werden, um unbefugten Zugriff zu verhindern.

Es hilft, sensible Informationen zu schützen und stellt sicher, dass nur autorisierte Mitarbeiter Zugriff darauf haben.

Verwenden Sie Zugriffskontrolle, um einzuschränken, wer die Wissensdatenbank anzeigen und bearbeiten kann. Überprüfen Sie regelmäßig den Inhalt, um sicherzustellen, dass er aktuell und genau ist.

Wenn Ihr Call Center Kreditkartentransaktionen verarbeitet, müssen Sie sicherstellen, dass Kartendaten geschützt sind.

Es hilft, Betrug zu verhindern und schützt die Finanzinformationen Ihrer Kunden.

Erfüllen Sie die Anforderungen von PCI DSS (Payment Card Industry Data Security Standard). Dies umfasst die Verschlüsselung von Kartendaten, die Verwendung sicherer Zahlungsverarbeitungssysteme und regelmäßige Tests Ihrer Sicherheitsmaßnahmen.

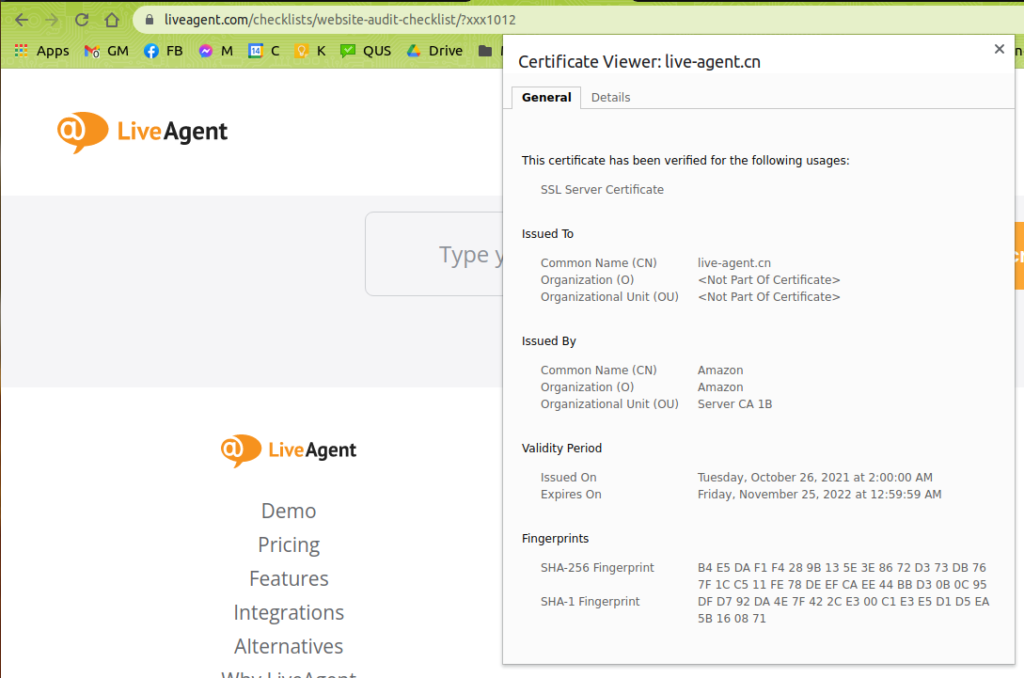

Es ist wichtig, dass Ihre Call-Center-Software mit den neuesten Sicherheitsmaßnahmen auf dem neuesten Stand ist.

Call-Center-Software muss mit den neuesten Sicherheitsmaßnahmen konform sein, um die Daten Ihres Call Centers zu schützen.

Wenn Sie die Call-Center-Software auswählen, fragen Sie den Softwareanbieter, ob er über eine Compliance-Zertifizierung verfügt. Datensicherheit sollte eine Top-Priorität für das Unternehmen sein.

Fragen Sie Branchenexperten, ob sie diese Software für Call Centers empfehlen, und lesen Sie Online-Bewertungen, um zu sehen, ob andere Call-Center-Profis gute Erfahrungen damit gemacht haben. Alternativ können Sie sich immer an einen Call-Center-Sicherheitsberater wenden, um deren Meinung zur besten Überprüfung der Compliance zu erhalten.

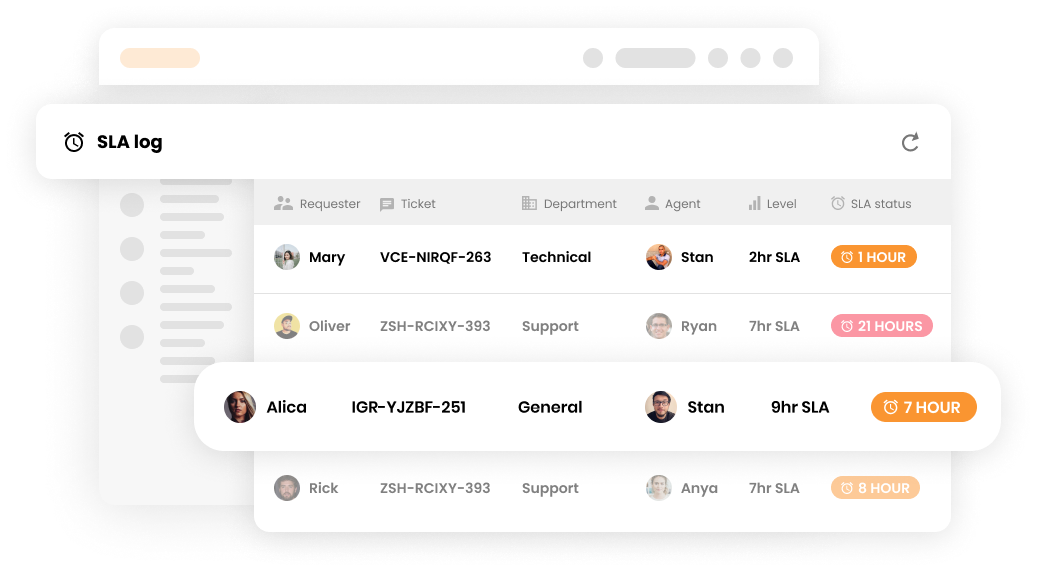

Echtzeit-Warnungen helfen Ihnen, verdächtige Aktivitäten schnell zu erkennen und zu untersuchen und Datenlecks zu verhindern.

Wenn Sie sofort über unbefugten Zugriff benachrichtigt werden, können Sie Schritte unternehmen, um eine Verletzung zu verhindern.

Fragen Sie Ihren Call-Center-Softwareanbieter , ob er Sicherheitsfunktionen anbietet, die Benachrichtigungen über unbefugten Zugriff enthalten. Sie können auch ein separates Benachrichtigungssystem mit einem Tool wie IFTTT einrichten oder Ihr IT-Team Warnungen einrichten lassen, um Sie über unbefugten Zugriff zu benachrichtigen.

Menschliche Fehler sind eine der Hauptursachen für Datenverletzungen. Durch die Automatisierung so vieler Call-Center-Prozesse wie möglich können Sie potenzielle Sicherheitsrisiken eliminieren.

Durch Automatisierung von Call-Center-Aufgaben erhöhen Sie die Chancen, dass sie korrekt und sicher ausgeführt werden. Es hilft auch, die Zeit Ihrer Mitarbeiter freizugeben, damit sie sich auf andere Aufgaben konzentrieren können, um die Effizienz Ihres Call Centers zu verbessern.

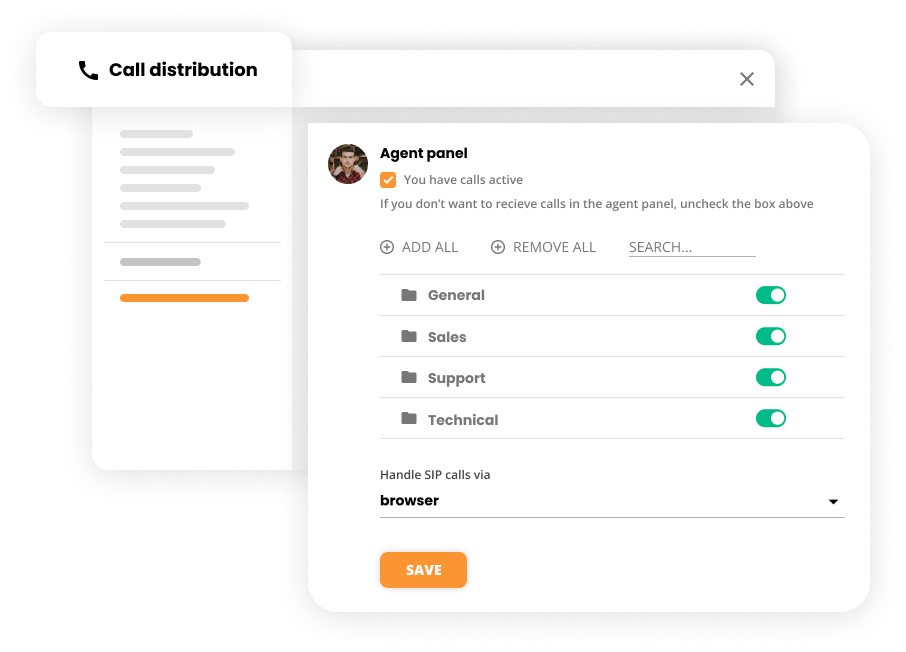

Bestimmen Sie, welche Aufgaben Ihre Contact-Center-Agenten am meisten Zeit aufwenden, und ob sie automatisiert werden können. Einige Aufgaben wie Kundenservice oder Verkauf können nicht vollständig automatisiert werden. Sie können jedoch immer noch Automatisierung für Teile des Prozesses verwenden, wie z. B. Nachverfolgungen oder Terminplanung.

Beispielsweise können Sie in LiveAgent Anrufrouting nach Priorität automatisieren oder automatischen Rückruf nutzen. Darüber hinaus können Sie Automatisierungsregeln im Help Desk einrichten, um Tickets an bestimmte Abteilungen zu übertragen, Tags hinzuzufügen, Tickets als Spam zu markieren oder sie zu lösen.

Es gibt viele akzeptierte Sicherheitsrahmen wie ISO 27001, NIST 800-53 und COBIT.

Es ermöglicht Ihnen, eine Reihe von Sicherheitsrichtlinien zu befolgen, die bereits erprobt und getestet sind. Dies macht es auch einfacher für andere Unternehmen, Ihre Sicherheitshaltung zu verstehen, und für Prüfer, Ihre Compliance zu bewerten.

Der erste Schritt besteht darin, zu identifizieren, welcher Rahmen für Ihr Unternehmen am relevantesten ist. Sobald Sie das getan haben, können Sie damit beginnen, die strikten Sicherheitskontrollen, die der Rahmen erfordert, zu kartieren und in Ihrem Call Center zu implementieren.

Wenn Ihr Call Center internationale Dienstleistungen erbringt, müssen Sie sich der verschiedenen Daten- und Datenschutzstandards bewusst sein, die in jedem Land existieren, z. B. GDPR .

Daten- und Datenschutzstandards unterscheiden sich von Land zu Land, daher ist es wichtig sicherzustellen, dass Sie die Standards in den Ländern einhalten, in denen Sie tätig sind, um Strafen zu vermeiden.

Die beste Möglichkeit, dies zu tun, besteht darin, einen Anwalt oder Compliance-Spezialisten zu konsultieren, der mit den Standards der Länder vertraut ist, in denen Sie tätig sind. Sie sollten sich nicht auf allgemeine Ratschläge aus dem Internet verlassen, da sich die Standards ändern können und die Informationen, die Sie finden, möglicherweise nicht aktuell sind.

End-to-End-Verschlüsselung ist eine Sicherheitsmaßnahme, die Daten an der Quelle (dem Absender) verschlüsselt und nur am Ziel (dem Empfänger) entschlüsselt.

Dies stellt sicher, dass nur der Absender und der Empfänger auf die Daten zugreifen können, und verhindert, dass Zwischenstellen diese entschlüsseln oder lesen.

Sie müssen eine End-to-End-Verschlüsselungslösung wählen, die mit Ihrer Call Center-Software kompatibel ist. Sobald Sie sich für eine entschieden haben, können Sie damit beginnen, Anrufe über Ihr Call Center zu verschlüsseln.

Hacker finden ständig neue Wege, um Sicherheitslücken in Systemen auszunutzen, und Call Centers sind da keine Ausnahme. Tatsächlich können sie sogar anfälliger sein als andere Unternehmen, da es um die Art ihrer Arbeit geht.

Eine der größten Bedrohungen für die Sicherheit von Call Centers ist Datenlecks. Dies kann auf verschiedene Weise geschehen, z. B. wenn ein Mitarbeiter versehentlich sensible Informationen an die falsche Person sendet, oder wenn Hacker physischen Zugriff auf Systeme erhalten und Daten stehlen. Wie können Sie das Unternehmen schützen?

Schulen Sie Mitarbeiter über die Bedeutung von Sicherheit und den korrekten Umgang mit sensiblen Informationen. Implementieren Sie strenge Richtlinien und Verfahren für den Umgang mit sensiblen Daten. Verwenden Sie Datenverschlüsselung, um Informationen sowohl bei der Übertragung als auch im Ruhezustand zu schützen. Überwachen Sie Systeme regelmäßig auf Anzeichen unbefugten Zugriffs.

Eine weitere große Bedrohung für die Sicherheit von Call Centers sind unsegmentierte Netzwerke, was bedeutet, dass das vom Call Center verwendete Netzwerk nicht vom Rest des Unternehmensnetzwerks getrennt ist. Dies kann ein Problem sein, da eine Sicherheitsverletzung in einem anderen Teil des Netzwerks auch das Call Center beeinflussen kann.

Aus diesem Grund ist es wichtig, das Call Center durch Firewalls oder virtuelle private Netzwerke (VPNs) vom Rest des Unternehmensnetzwerks zu trennen.

Es ist auch wichtig, Sicherheitsrichtlinien und Verfahren zu haben, die den Zugriff auf das Call-Center-Netzwerk einschränken. Nur autorisiertes Personal sollte Zugriff haben, und dies sollte nur von genehmigten Standorten aus möglich sein.

Phishing ist eine Art von Cyberangriff, bei dem Hacker betrügerische E-Mails oder Nachrichten versenden, um Menschen zu täuschen und ihnen sensible Informationen zu geben. Dies kann ein Problem für Call Centers sein, da Mitarbeiter möglicherweise getäuscht werden, um Hackern Zugriff auf das System zu geben.

Um sich vor Phishing-Angriffen zu schützen, ist es wichtig, Mitarbeiter zu schulen, wie man sie erkennt. Es ist auch eine gute Idee, Sicherheitsmaßnahmen wie Zwei-Faktor-Authentifizierung zu implementieren, was es für Hacker schwieriger macht, Zugriff auf Systeme zu erhalten.

Social-Engineering-Schemata werden immer ausgefeilter, und Call-Center-Mitarbeiter sind oft die erste Verteidigungslinie gegen solche Angriffe. Hacker nutzen Social-Engineering-Schemata aus, um Mitarbeiter dazu zu bringen, sensible Informationen preiszugeben oder ihnen Zugriff auf das System zu geben.

Bildung ist die beste Möglichkeit, sich vor Social-Engineering-Angriffen zu schützen. Mitarbeiter sollten sich rote Flaggen wie unerwartete Informationsanfragen oder Anrufe von unbekannten Nummern bewusst sein.

Ransomware und Malware sind beide Arten von Malware, die möglicherweise zur Attacke von Call Centers verwendet werden. Ransomware kann verwendet werden, um sensible Daten zu verschlüsseln und ein Lösegeld für den Entschlüsselungsschlüssel zu fordern, während Malware verwendet werden kann, um Systeme zu deaktivieren oder Daten zu stehlen.

Die Implementierung von Sicherheitsmaßnahmen wie Verschlüsselung und regelmäßige Sicherungen kann helfen, diese Arten von Angriffen zu verhindern. Es ist auch eine gute Idee, eine Sicherheitsrichtlinie zu haben, die verlangt, dass Mitarbeiter verdächtige E-Mails oder Nachrichten melden.

VoIP gilt allgemein als sicherer als herkömmliche Telefonleitungen, aber es gibt immer noch einige damit verbundene Risiken. Wenn Ihr VoIP-System beispielsweise nicht ordnungsgemäß konfiguriert ist, können Hacker möglicherweise Ihre Anrufe abhören. Wenn Sie jedoch Anrufverschlüsselung und sichere Call-Center-Software verwenden, die mit allen Vorschriften und Sicherheitsstandards kompatibel ist, müssen Sie sich keine Sorgen machen.

Verschlüsselung ist ein Prozess, bei dem lesbare Daten in ein unlesbares Format umgewandelt werden. Dies stellt sicher, dass nur autorisierte Personen auf die Informationen zugreifen können. Verschlüsselung wird häufig in Verbindung mit anderen Sicherheitsmaßnahmen wie Passwörtern oder Biometrie verwendet, um Daten weiter zu sichern. Solange die Verschlüsselungsschlüssel sicher aufbewahrt werden, kann dies eine äußerst wirksame Methode zur Datensicherung sein.

IVR ist eine Art automatisiertes Anrufsystem, das es Kunden ermöglicht, mit einem Unternehmen per Telefon zu interagieren, indem sie ihre Antworten auf voraufgezeichnete Fragen eingeben. IVR-Systeme gelten allgemein als sehr sicher, da sie keine menschliche Interaktion erfordern und alle Anrufe normalerweise aufgezeichnet werden.

Es schützt die Informationen Ihrer Kunden davor, von unbefugten Personen zugegriffen zu werden. Darüber hinaus kann es helfen, Betrug und andere Arten von Cyberkriminalität zu verhindern. Die Verbesserung der Sicherheit Ihres Call Centers kann auch dazu beitragen, die Kundenzufriedenheit zu erhöhen und Vertrauen in Ihre Marke aufzubauen.

Sie sollten eine sichere Internetverbindung (keine öffentlichen Netzwerke) verwenden, um den Fernzugriff zu schützen, starke Passwörter erstellen und verwalten, nur von vertrauenswürdigen Geräten auf ihre Arbeitskonten zugreifen und sich vollständig abmelden, wenn sie mit der Arbeit fertig sind. Durch Befolgung dieser einfachen Sicherheitsmaßnahmen können Telearbeiter im Call Center ihre Arbeitsdaten und Informationen schützen.

Bleiben Sie konform mit unserer Checkliste zur Call-Center-Compliance. Erfahren Sie mehr über Netzwerksicherheit, Datenschutz, PCI DSS und mehr!

Optimieren Sie die Anrufqualität mit unserer QA-Checkliste! Verbessern Sie den Kundenservice, steigern Sie die Effizienz und gewährleisten Sie erstklassige Erfa...

Umfassende Checkliste für Call-Center-Anforderungen mit Software, Internet, Ausrüstung, Technologie, CRM, Anruffunktionen, Personal, Compliance, Sicherheit und ...